+ CESA-2015:1693 Critical CentOS 5 firefox Security Update

http://lwn.net/Alerts/655962/

+ CESA-2015:1693 Critical CentOS 7 firefox Security Update

http://lwn.net/Alerts/655960/

+ CESA-2015:1693 Critical CentOS 6 firefox Security Update

http://lwn.net/Alerts/655961/

+ CESA-2015:1682 Important CentOS 7 thunderbird Security Update

http://lwn.net/Alerts/655963/

+ CESA-2015:1682 Important CentOS 6 thunderbird Security Update

http://lwn.net/Alerts/655964/

+ CESA-2015:1682 Important CentOS 5 thunderbird Security Update

http://lwn.net/Alerts/655965/

+ UPDATE: OpenSSL Alternative Chains Certificate Forgery Vulnerability (July 2015) Affecting Cisco Products

http://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20150710-openssl

+ UPDATE: Multiple Vulnerabilities in OpenSSL (March 2015) Affecting Cisco Products

http://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20150320-openssl

+ Linux kernel 3.12.47 released

https://www.kernel.org/pub/linux/kernel/v3.x/ChangeLog-3.12.47

+ Dell SonicWALL Extender Unquoted Search Path Lets Local Users Gain Elevated Privileges

http://www.securitytracker.com/id/1033417

【セスペ試験で学ぶセキュリティ事件簿】

[第1回]実際の事件を基に出題されるセスペ試験、受験への取り組みを業務に生かす

http://itpro.nikkeibp.co.jp/atcl/column/15/082000196/082000001/?ST=security

【今週のITpro検定】

年金機構の情報漏洩、マルウエア感染は何台?

http://itpro.nikkeibp.co.jp/atcl/column/14/556302/082600052/?ST=security

2015年8月31日月曜日

2015年8月28日金曜日

28日 金曜日、先負

+ RHSA-2015:1693 Critical: firefox security update

https://rhn.redhat.com/errata/RHSA-2015-1693.html

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4497

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4498

+ Mozilla Firefox 40.0.3 released

https://www.mozilla.org/en-US/firefox/40.0.3/releasenotes/

+ MFSA 2015-95 Add-on notification bypass through data URLs

https://www.mozilla.org/en-US/security/advisories/mfsa2015-95/

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4498

+ MFSA 2015-94 Use-after-free when resizing canvas element during restyling

https://www.mozilla.org/en-US/security/advisories/mfsa2015-94/

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4497

+ APSB15-21 Security Update: Hotfix available for ColdFusion

https://helpx.adobe.com/security/products/coldfusion/apsb15-21.html

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3269

+ Mozilla Firefox Use-After-Free in nsIPresShell Lets Remote Users Execute Arbitrary Code

http://www.securitytracker.com/id/1033397

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4497

+ Mozilla Firefox Lets Remote Users Bypass the Add-on Installation Prompt on the Target System

http://www.securitytracker.com/id/1033396

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4498

JVNDB-2015-000119 ファイル暗号化ソフト ED に小さいファイルを暗号化した場合において暗号化データの解読が比較的容易になる問題

http://jvndb.jvn.jp/ja/contents/2015/JVNDB-2015-000119.html

チェックしておきたい脆弱性情報<2015.08.28>

http://itpro.nikkeibp.co.jp/atcl/column/14/268561/082400073/?ST=security

マイナンバー前夜、自治体を襲うサイバー攻撃

[3]マイナンバー施行まで1カ月、サイバー攻撃対策の決め手は見えず

http://itpro.nikkeibp.co.jp/atcl/column/15/082000199/082000003/?ST=security

ラッコの眼 ~サイバーセキュリティ最前線~

「標的型攻撃 対策指南書」を読み解く[3] できない防止策に攻撃者は笑う

http://itpro.nikkeibp.co.jp/atcl/column/15/071200172/082000005/?ST=security

内閣サイバーセキュリティセンター予算は5倍の83億円、2016年度概算要求

http://itpro.nikkeibp.co.jp/atcl/news/15/082702775/?ST=security

https://rhn.redhat.com/errata/RHSA-2015-1693.html

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4497

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4498

+ Mozilla Firefox 40.0.3 released

https://www.mozilla.org/en-US/firefox/40.0.3/releasenotes/

+ MFSA 2015-95 Add-on notification bypass through data URLs

https://www.mozilla.org/en-US/security/advisories/mfsa2015-95/

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4498

+ MFSA 2015-94 Use-after-free when resizing canvas element during restyling

https://www.mozilla.org/en-US/security/advisories/mfsa2015-94/

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4497

+ APSB15-21 Security Update: Hotfix available for ColdFusion

https://helpx.adobe.com/security/products/coldfusion/apsb15-21.html

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3269

+ Mozilla Firefox Use-After-Free in nsIPresShell Lets Remote Users Execute Arbitrary Code

http://www.securitytracker.com/id/1033397

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4497

+ Mozilla Firefox Lets Remote Users Bypass the Add-on Installation Prompt on the Target System

http://www.securitytracker.com/id/1033396

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4498

JVNDB-2015-000119 ファイル暗号化ソフト ED に小さいファイルを暗号化した場合において暗号化データの解読が比較的容易になる問題

http://jvndb.jvn.jp/ja/contents/2015/JVNDB-2015-000119.html

チェックしておきたい脆弱性情報<2015.08.28>

http://itpro.nikkeibp.co.jp/atcl/column/14/268561/082400073/?ST=security

マイナンバー前夜、自治体を襲うサイバー攻撃

[3]マイナンバー施行まで1カ月、サイバー攻撃対策の決め手は見えず

http://itpro.nikkeibp.co.jp/atcl/column/15/082000199/082000003/?ST=security

ラッコの眼 ~サイバーセキュリティ最前線~

「標的型攻撃 対策指南書」を読み解く[3] できない防止策に攻撃者は笑う

http://itpro.nikkeibp.co.jp/atcl/column/15/071200172/082000005/?ST=security

内閣サイバーセキュリティセンター予算は5倍の83億円、2016年度概算要求

http://itpro.nikkeibp.co.jp/atcl/news/15/082702775/?ST=security

2015年8月27日木曜日

27日 木曜日、友引

+ CESA-2015:1665 Moderate CentOS 7 mariadb Security Update

http://lwn.net/Alerts/655631/

+ CESA-2015:1667 Moderate CentOS 7 httpd Security Update

http://lwn.net/Alerts/655630/

+ Apache Tomcat 7.0.64 Released

http://tomcat.apache.org/tomcat-7.0-doc/changelog.html

+ FreeBSD Kernel sys_amd64 IRET Handler Flaw Lets Local Users Deny Service or Gain Elevated Privileges

http://www.securitytracker.com/id/1033376

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5675

+ Microsoft Office 2007 malformed document stack-based buffer overflow

http://cxsecurity.com/issue/WLB-2015080157

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0064

+ Microsoft Office 2007 OneTableDocumentStream Invalid Object

http://cxsecurity.com/issue/WLB-2015080158

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0065

マイナンバー前夜、自治体を襲うサイバー攻撃

[2]上田市は氷山の一角、限られた予算で迫られる対応

http://itpro.nikkeibp.co.jp/atcl/column/15/082000199/082000002/?ST=security

ラッコの眼 ~サイバーセキュリティ最前線~

「標的型攻撃 対策指南書」を読み解く[2] 「名ばかりCSIRT」から始めよう

http://itpro.nikkeibp.co.jp/atcl/column/15/071200172/082000004/?ST=security

チェックしておきたい脆弱性情報<2015.08.27>

http://itpro.nikkeibp.co.jp/atcl/column/14/268561/082400072/?ST=security

JVNVU#90419607 複数の DSL ルータ製品がハードコードされたパスワードを使用する問題

http://jvn.jp/vu/JVNVU90419607/

http://lwn.net/Alerts/655631/

+ CESA-2015:1667 Moderate CentOS 7 httpd Security Update

http://lwn.net/Alerts/655630/

+ Apache Tomcat 7.0.64 Released

http://tomcat.apache.org/tomcat-7.0-doc/changelog.html

+ FreeBSD Kernel sys_amd64 IRET Handler Flaw Lets Local Users Deny Service or Gain Elevated Privileges

http://www.securitytracker.com/id/1033376

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5675

+ Microsoft Office 2007 malformed document stack-based buffer overflow

http://cxsecurity.com/issue/WLB-2015080157

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0064

+ Microsoft Office 2007 OneTableDocumentStream Invalid Object

http://cxsecurity.com/issue/WLB-2015080158

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0065

マイナンバー前夜、自治体を襲うサイバー攻撃

[2]上田市は氷山の一角、限られた予算で迫られる対応

http://itpro.nikkeibp.co.jp/atcl/column/15/082000199/082000002/?ST=security

ラッコの眼 ~サイバーセキュリティ最前線~

「標的型攻撃 対策指南書」を読み解く[2] 「名ばかりCSIRT」から始めよう

http://itpro.nikkeibp.co.jp/atcl/column/15/071200172/082000004/?ST=security

チェックしておきたい脆弱性情報<2015.08.27>

http://itpro.nikkeibp.co.jp/atcl/column/14/268561/082400072/?ST=security

JVNVU#90419607 複数の DSL ルータ製品がハードコードされたパスワードを使用する問題

http://jvn.jp/vu/JVNVU90419607/

2015年8月26日水曜日

26日 水曜日、先勝

+ RHSA-2015:1682 Important: thunderbird security update

https://rhn.redhat.com/errata/RHSA-2015-1682.html

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4473

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4487

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4488

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4489

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4491

+ CESA-2015:1668 Moderate CentOS 6 httpd Security Update

http://lwn.net/Alerts/655498/

+ CESA-2015:1664 Moderate CentOS 5 nss Security Update

http://lwn.net/Alerts/655499/

+ VMware Workstation 12 Player released

http://pubs.vmware.com/Release_Notes/en/workstation/12player/player-12-release-notes.html?__utma=207178772.972799472.1434500858.1440460169.1440546845.45&__utmb=207178772.1.10.1440546845&__utmc=207178772&__utmx=-&__utmz=207178772.1434500858.1.1.utmcsr=(direct)|utmccn=(direct)|utmcmd=(none)&__utmv=-&__utmk=104068227

+ UPDATE: OpenSSL Alternative Chains Certificate Forgery Vulnerability (July 2015) Affecting Cisco Products

http://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20150710-openssl

+ Apache Tomcat 8.0.26 Released

http://tomcat.apache.org/tomcat-8.0-doc/changelog.html#Tomcat_8.0.26_(markt)

+ FreeBSD-SA-15:22.openssh OpenSSH multiple vulnerabilities

https://www.freebsd.org/security/advisories/FreeBSD-SA-15:22.openssh.asc

+ FreeBSD-SA-15:21.amd64 Local privilege escalation in IRET handler

https://www.freebsd.org/security/advisories/FreeBSD-SA-15:21.amd64.asc

+ OpenSSH Logic Error Lets Remote Authenticated Users Bypass PermitRootLogin Security Restrictions on the Target System

http://www.securitytracker.com/id/1033361

+ Dell SonicWall NetExtender 7.5.215 Privilege Escalation

http://cxsecurity.com/issue/WLB-2015080142

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4173

+ Google Chrome 44.0.2403.157 XSS Filter Bypass

http://cxsecurity.com/issue/WLB-2015080141

強力・安全・忘れない、無敵のパスワード

[管理編]忘れず、危険の少ない管理方法を考える

http://itpro.nikkeibp.co.jp/atcl/column/15/081900194/081900003/?ST=security

マイナンバー前夜、自治体を襲うサイバー攻撃

[1]長野県上田市を襲った標的型攻撃メール、住基ネット強制遮断の憂き目に

http://itpro.nikkeibp.co.jp/atcl/column/15/082000199/082000001/?ST=security

ラッコの眼 ~サイバーセキュリティ最前線~

「標的型攻撃 対策指南書」を読み解く[1] 対策強化は日本を弱くする?

http://itpro.nikkeibp.co.jp/atcl/column/15/071200172/082000003/?ST=security

VU#950576 DSL routers contain hard-coded "XXXXairocon" credentials

http://www.kb.cert.org/vuls/id/950576

https://rhn.redhat.com/errata/RHSA-2015-1682.html

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4473

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4487

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4488

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4489

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4491

+ CESA-2015:1668 Moderate CentOS 6 httpd Security Update

http://lwn.net/Alerts/655498/

+ CESA-2015:1664 Moderate CentOS 5 nss Security Update

http://lwn.net/Alerts/655499/

+ VMware Workstation 12 Player released

http://pubs.vmware.com/Release_Notes/en/workstation/12player/player-12-release-notes.html?__utma=207178772.972799472.1434500858.1440460169.1440546845.45&__utmb=207178772.1.10.1440546845&__utmc=207178772&__utmx=-&__utmz=207178772.1434500858.1.1.utmcsr=(direct)|utmccn=(direct)|utmcmd=(none)&__utmv=-&__utmk=104068227

+ UPDATE: OpenSSL Alternative Chains Certificate Forgery Vulnerability (July 2015) Affecting Cisco Products

http://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20150710-openssl

+ Apache Tomcat 8.0.26 Released

http://tomcat.apache.org/tomcat-8.0-doc/changelog.html#Tomcat_8.0.26_(markt)

+ FreeBSD-SA-15:22.openssh OpenSSH multiple vulnerabilities

https://www.freebsd.org/security/advisories/FreeBSD-SA-15:22.openssh.asc

+ FreeBSD-SA-15:21.amd64 Local privilege escalation in IRET handler

https://www.freebsd.org/security/advisories/FreeBSD-SA-15:21.amd64.asc

+ OpenSSH Logic Error Lets Remote Authenticated Users Bypass PermitRootLogin Security Restrictions on the Target System

http://www.securitytracker.com/id/1033361

+ Dell SonicWall NetExtender 7.5.215 Privilege Escalation

http://cxsecurity.com/issue/WLB-2015080142

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4173

+ Google Chrome 44.0.2403.157 XSS Filter Bypass

http://cxsecurity.com/issue/WLB-2015080141

強力・安全・忘れない、無敵のパスワード

[管理編]忘れず、危険の少ない管理方法を考える

http://itpro.nikkeibp.co.jp/atcl/column/15/081900194/081900003/?ST=security

マイナンバー前夜、自治体を襲うサイバー攻撃

[1]長野県上田市を襲った標的型攻撃メール、住基ネット強制遮断の憂き目に

http://itpro.nikkeibp.co.jp/atcl/column/15/082000199/082000001/?ST=security

ラッコの眼 ~サイバーセキュリティ最前線~

「標的型攻撃 対策指南書」を読み解く[1] 対策強化は日本を弱くする?

http://itpro.nikkeibp.co.jp/atcl/column/15/071200172/082000003/?ST=security

VU#950576 DSL routers contain hard-coded "XXXXairocon" credentials

http://www.kb.cert.org/vuls/id/950576

2015年8月25日火曜日

25日 火曜日、赤口

+ RHSA-2015:1664 Moderate: nss security, bug fix, and enhancement update

https://rhn.redhat.com/errata/RHSA-2015-1664.html

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2721

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2730

+ RHSA-2015:1668 Moderate: httpd security update

https://rhn.redhat.com/errata/RHSA-2015-1668.html

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3183

+ RHSA-2015:1665 Moderate: mariadb security update

https://rhn.redhat.com/errata/RHSA-2015-1665.html

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0433

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0441

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0499

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0501

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0505

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2568

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2571

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2573

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2582

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2620

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2643

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2648

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3152

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4737

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4752

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4757

+ RHSA-2015:1667 Moderate: httpd security update

https://rhn.redhat.com/errata/RHSA-2015-1667.html

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3183

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3185

+ UPDATE: Multiple Vulnerabilities in OpenSSL (June 2015) Affecting Cisco Products

http://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20150612-openssl

+ UPDATE: OpenSSL Alternative Chains Certificate Forgery Vulnerability (July 2015) Affecting Cisco Products

http://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20150710-openssl

+ OpenSSH 7.1 released

http://www.openssh.com/txt/release-7.1

+ Sysstat 11.0.6 released

http://sebastien.godard.pagesperso-orange.fr/

resolv_wrapper-1.1.3 has been released

https://www.samba.org/samba/latest_news.html#resolv_wrapper-1.1.3

uid_wrapper-1.1.1 has been released

https://www.samba.org/samba/latest_news.html#uid_wrapper-1.1.1

dbMigration .NET 1.0 released

http://www.postgresql.org/about/news/1609/

SQL Relay 0.62 release announcement

http://www.postgresql.org/about/news/1607/

2UDA Alpha 2 Release Available

http://www.postgresql.org/about/news/1608/

JVNVU#97413676 Dedicated Micros のデジタルビデオレコーダが、平文で通信し、パスワード認証をしていない問題

http://jvn.jp/vu/JVNVU97413676/

JVNVU#93910224 Mobile Devices 製 C4 OBD2 ドングルに複数の脆弱性

http://jvn.jp/vu/JVNVU93910224/

JVNVU#92141772 Android Stagefright に複数の脆弱性

http://jvn.jp/vu/JVNVU92141772/

JVNVU#90018179 Fiat Chrysler Automobiles (FCA) UConnect に車両の遠隔操作の脆弱性

http://jvn.jp/vu/JVNVU90018179/

強力・安全・忘れない、無敵のパスワード

[作成編]登録先を把握し、強固なパスワードを作る

http://itpro.nikkeibp.co.jp/atcl/column/15/081900194/081900002/?ST=security

News & Trend

「年金機構の態度は論外」、年金情報流出問題に3つの調査報告書が出そろう

http://itpro.nikkeibp.co.jp/atcl/column/14/346926/082400321/?ST=security

強力・安全・忘れない、無敵のパスワード

[総論]不正ログインの多くはパスワードの漏洩が原因

http://itpro.nikkeibp.co.jp/atcl/column/15/081900194/081900001/?ST=security

政府サイバー戦略が2カ月遅れでようやく確定へ、年金機構問題踏まえ見直し

http://itpro.nikkeibp.co.jp/atcl/news/15/082102715/?ST=security

31端末で不審通信検知するも流出防げず、サイバー本部が年金機構事件の調査結果

http://itpro.nikkeibp.co.jp/atcl/news/15/082102710/?ST=security

Apple QuickTime for Windows Memory Corruption Errors Let Remote Users Execute Arbitrary Code

http://www.securitytracker.com/id/1033346

NetBSD TLS Diffie-Hellman Export Cipher Downgrade Attack Lets Remote Users Decrypt Connections

http://www.securitytracker.com/id/1033341

https://rhn.redhat.com/errata/RHSA-2015-1664.html

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2721

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2730

+ RHSA-2015:1668 Moderate: httpd security update

https://rhn.redhat.com/errata/RHSA-2015-1668.html

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3183

+ RHSA-2015:1665 Moderate: mariadb security update

https://rhn.redhat.com/errata/RHSA-2015-1665.html

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0433

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0441

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0499

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0501

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0505

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2568

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2571

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2573

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2582

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2620

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2643

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2648

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3152

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4737

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4752

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4757

+ RHSA-2015:1667 Moderate: httpd security update

https://rhn.redhat.com/errata/RHSA-2015-1667.html

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3183

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3185

+ UPDATE: Multiple Vulnerabilities in OpenSSL (June 2015) Affecting Cisco Products

http://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20150612-openssl

+ UPDATE: OpenSSL Alternative Chains Certificate Forgery Vulnerability (July 2015) Affecting Cisco Products

http://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20150710-openssl

+ OpenSSH 7.1 released

http://www.openssh.com/txt/release-7.1

+ Sysstat 11.0.6 released

http://sebastien.godard.pagesperso-orange.fr/

resolv_wrapper-1.1.3 has been released

https://www.samba.org/samba/latest_news.html#resolv_wrapper-1.1.3

uid_wrapper-1.1.1 has been released

https://www.samba.org/samba/latest_news.html#uid_wrapper-1.1.1

dbMigration .NET 1.0 released

http://www.postgresql.org/about/news/1609/

SQL Relay 0.62 release announcement

http://www.postgresql.org/about/news/1607/

2UDA Alpha 2 Release Available

http://www.postgresql.org/about/news/1608/

JVNVU#97413676 Dedicated Micros のデジタルビデオレコーダが、平文で通信し、パスワード認証をしていない問題

http://jvn.jp/vu/JVNVU97413676/

JVNVU#93910224 Mobile Devices 製 C4 OBD2 ドングルに複数の脆弱性

http://jvn.jp/vu/JVNVU93910224/

JVNVU#92141772 Android Stagefright に複数の脆弱性

http://jvn.jp/vu/JVNVU92141772/

JVNVU#90018179 Fiat Chrysler Automobiles (FCA) UConnect に車両の遠隔操作の脆弱性

http://jvn.jp/vu/JVNVU90018179/

強力・安全・忘れない、無敵のパスワード

[作成編]登録先を把握し、強固なパスワードを作る

http://itpro.nikkeibp.co.jp/atcl/column/15/081900194/081900002/?ST=security

News & Trend

「年金機構の態度は論外」、年金情報流出問題に3つの調査報告書が出そろう

http://itpro.nikkeibp.co.jp/atcl/column/14/346926/082400321/?ST=security

強力・安全・忘れない、無敵のパスワード

[総論]不正ログインの多くはパスワードの漏洩が原因

http://itpro.nikkeibp.co.jp/atcl/column/15/081900194/081900001/?ST=security

政府サイバー戦略が2カ月遅れでようやく確定へ、年金機構問題踏まえ見直し

http://itpro.nikkeibp.co.jp/atcl/news/15/082102715/?ST=security

31端末で不審通信検知するも流出防げず、サイバー本部が年金機構事件の調査結果

http://itpro.nikkeibp.co.jp/atcl/news/15/082102710/?ST=security

Apple QuickTime for Windows Memory Corruption Errors Let Remote Users Execute Arbitrary Code

http://www.securitytracker.com/id/1033346

NetBSD TLS Diffie-Hellman Export Cipher Downgrade Attack Lets Remote Users Decrypt Connections

http://www.securitytracker.com/id/1033341

2015年8月21日金曜日

21日 金曜日、友引

+ About the security content of QuickTime 7.7.8

https://support.apple.com/ja-jp/HT205046

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3788

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3789

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3790

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3791

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3792

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5751

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5779

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5785

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5786

+ Google Chrome 44.0.2403.157 released

http://googlechromereleases.blogspot.jp/2015/08/stable-channel-update_20.html

+ phpMyAdmin 4.4.14 released

https://www.phpmyadmin.net/files/4.4.14/

+ Adobe Flash Heap Use-After-Free In SurfaceFilterList::CreateFromScriptAtom

http://cxsecurity.com/issue/WLB-2015080124

+ Adobe Flash AS2 Use-After-Free In TextField.filters

http://cxsecurity.com/issue/WLB-2015080123

JVNDB-2015-000118 Apache Tapestry における信頼できないデータをデシリアライズする脆弱性

http://jvndb.jvn.jp/ja/contents/2015/JVNDB-2015-000118.html

日本年金機構が調査結果発表、「流出防げた、断腸の思い」

http://itpro.nikkeibp.co.jp/atcl/news/15/082002693/?ST=security

ディープラーニングで不適切画像を判定するWeb API、データセクションが開始

http://itpro.nikkeibp.co.jp/atcl/news/15/082002688/?ST=security

ハッカーが不倫サイトから盗んだ情報をオンラインで公開か

http://itpro.nikkeibp.co.jp/atcl/news/15/082002685/?ST=security

VU#276148 Dedicated Micros DVR products use plaintext protocols and require no password by default

http://www.kb.cert.org/vuls/id/276148

https://support.apple.com/ja-jp/HT205046

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3788

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3789

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3790

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3791

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3792

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5751

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5779

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5785

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5786

+ Google Chrome 44.0.2403.157 released

http://googlechromereleases.blogspot.jp/2015/08/stable-channel-update_20.html

+ phpMyAdmin 4.4.14 released

https://www.phpmyadmin.net/files/4.4.14/

+ Adobe Flash Heap Use-After-Free In SurfaceFilterList::CreateFromScriptAtom

http://cxsecurity.com/issue/WLB-2015080124

+ Adobe Flash AS2 Use-After-Free In TextField.filters

http://cxsecurity.com/issue/WLB-2015080123

JVNDB-2015-000118 Apache Tapestry における信頼できないデータをデシリアライズする脆弱性

http://jvndb.jvn.jp/ja/contents/2015/JVNDB-2015-000118.html

日本年金機構が調査結果発表、「流出防げた、断腸の思い」

http://itpro.nikkeibp.co.jp/atcl/news/15/082002693/?ST=security

ディープラーニングで不適切画像を判定するWeb API、データセクションが開始

http://itpro.nikkeibp.co.jp/atcl/news/15/082002688/?ST=security

ハッカーが不倫サイトから盗んだ情報をオンラインで公開か

http://itpro.nikkeibp.co.jp/atcl/news/15/082002685/?ST=security

VU#276148 Dedicated Micros DVR products use plaintext protocols and require no password by default

http://www.kb.cert.org/vuls/id/276148

2015年8月20日木曜日

Microsoft Windows Server 2016 Technical Preview 3 INSTALL MEMO

Microsoft Windows Server 2016 Technical Preview 3 がリリースされたので、インストールしてみた。

ISOイメージの入手先は、こちら。(事前にユーザ登録が必要)

http://www.microsoft.com/en-us/evalcenter/evaluate-windows-server-technical-preview

1) ISOイメージから起動

2) "Time and Currency format" として "Japanese (Japan)" を選択すると、"Keyboard Type" が自動的に "Japanese Keyboard (106/109 Key) となり、[Next] ボタンを押す。

3) [Install Now] ボタンを押す。

4) セットアップが開始する。

5) "Operation System" の選択画面が表示されるので、下の GUI 付きを選択して [Next] ボタンを押す。

6) 使用許諾が表示されるので、内容を確認して "I accept the license terms" をチェックして [Next] ボタンを押す。

7) "Installation Type" の選択画面が表示されるので、「Custom: ...] を押す。

8) インストール先の選択画面が表示されるので、希望のインストール先を選択して [Next] ボタンを押す。

9) インストールが始まる。

10) インストールが完了すると、自動的に再起動する。

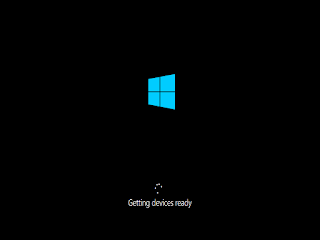

11) 再起動中

12) 先起動中、デバイス情報を取得しているらしい…

13) Administrator のパスワード設定画面が表示されるので、ポリシーを満たすパスワードを設定して [Finish] をクリックする。

14) 最後のセッティング中

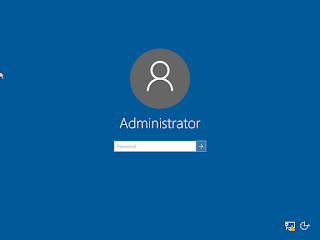

15) ロック画面が表示されるので、Ctrl+Alt+Delete を押す。

16) ログイン画面が表示されるので、Administrator のパスワードを入力して [Enter] キーを押す。

17) デスクトップ画面が表示される。右下に製品名とビルド番号が表示されていることが分かる。

18) しばらくすると、Server Manager のダッシュボードが表示される。

19) スタートメニューを開いてみる。シンプル過ぎる…

20) スタートメニューの「All Apps」を開いてみる。

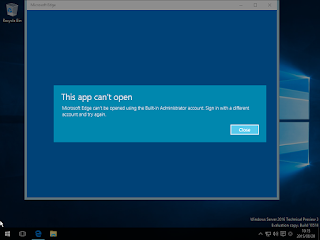

21) タスクバーにある Microsoft Edge アイコンをクリックして起動してみると、Administrator では開けないとのメッセージとなる。

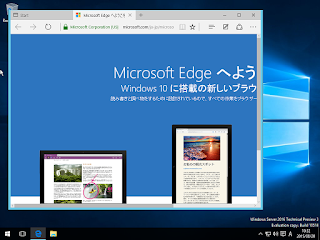

22) 別のアカウントを作成して、そのアカウントでログインして Microsoft Edge を起動してみた。

以上、Microsoft Windows Server 2016 Technical Review 3 をお楽しみください。

ISOイメージの入手先は、こちら。(事前にユーザ登録が必要)

http://www.microsoft.com/en-us/evalcenter/evaluate-windows-server-technical-preview

1) ISOイメージから起動

2) "Time and Currency format" として "Japanese (Japan)" を選択すると、"Keyboard Type" が自動的に "Japanese Keyboard (106/109 Key) となり、[Next] ボタンを押す。

3) [Install Now] ボタンを押す。

4) セットアップが開始する。

5) "Operation System" の選択画面が表示されるので、下の GUI 付きを選択して [Next] ボタンを押す。

6) 使用許諾が表示されるので、内容を確認して "I accept the license terms" をチェックして [Next] ボタンを押す。

7) "Installation Type" の選択画面が表示されるので、「Custom: ...] を押す。

8) インストール先の選択画面が表示されるので、希望のインストール先を選択して [Next] ボタンを押す。

9) インストールが始まる。

10) インストールが完了すると、自動的に再起動する。

11) 再起動中

12) 先起動中、デバイス情報を取得しているらしい…

13) Administrator のパスワード設定画面が表示されるので、ポリシーを満たすパスワードを設定して [Finish] をクリックする。

14) 最後のセッティング中

15) ロック画面が表示されるので、Ctrl+Alt+Delete を押す。

16) ログイン画面が表示されるので、Administrator のパスワードを入力して [Enter] キーを押す。

17) デスクトップ画面が表示される。右下に製品名とビルド番号が表示されていることが分かる。

18) しばらくすると、Server Manager のダッシュボードが表示される。

19) スタートメニューを開いてみる。シンプル過ぎる…

20) スタートメニューの「All Apps」を開いてみる。

21) タスクバーにある Microsoft Edge アイコンをクリックして起動してみると、Administrator では開けないとのメッセージとなる。

22) 別のアカウントを作成して、そのアカウントでログインして Microsoft Edge を起動してみた。

以上、Microsoft Windows Server 2016 Technical Review 3 をお楽しみください。

20日 木曜日、先勝

+ Zabbix 2.5.0 released

http://www.zabbix.com/rn2.5.0.php

+ CESA-2015:1640 Moderate CentOS 6 pam Security Update

http://lwn.net/Alerts/654976/

+ CESA-2015:1640 Moderate CentOS 7 pam Security Update

http://lwn.net/Alerts/654977/

+ CTX201717 Vulnerability in Citrix XenServer Could Result in Information Disclosure

http://support.citrix.com/article/CTX201717

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5165

+ Microsoft Internet Explorer Object Access Flaw Lets Remote Users Execute Arbitrary Code

http://www.securitytracker.com/id/1033317

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2502

+ Mac OS X 10.10.4-10.10.5 "tpwn" Privilege Escalation

http://cxsecurity.com/issue/WLB-2015080108

+ Trend Micro Deep Discovery 3.7.1096 Authentication Bypass

http://cxsecurity.com/issue/WLB-2015080105

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2873

+ Trend Micro Deep Discovery XSS Vulnerability

http://cxsecurity.com/issue/WLB-2015080104

IEに危険な脆弱性が発覚、「緊急」パッチを定例外でリリース

http://itpro.nikkeibp.co.jp/atcl/news/15/081902668/?ST=security

JVNVU#90416059 Trend Micro Deep Discovery Inspector に複数の脆弱性

http://jvn.jp/vu/JVNVU90416059/

JVNVU#94440136 複数の Apple 製品の脆弱性に対するアップデート

http://jvn.jp/vu/JVNVU94440136/

http://www.zabbix.com/rn2.5.0.php

+ CESA-2015:1640 Moderate CentOS 6 pam Security Update

http://lwn.net/Alerts/654976/

+ CESA-2015:1640 Moderate CentOS 7 pam Security Update

http://lwn.net/Alerts/654977/

+ CTX201717 Vulnerability in Citrix XenServer Could Result in Information Disclosure

http://support.citrix.com/article/CTX201717

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5165

+ Microsoft Internet Explorer Object Access Flaw Lets Remote Users Execute Arbitrary Code

http://www.securitytracker.com/id/1033317

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2502

+ Mac OS X 10.10.4-10.10.5 "tpwn" Privilege Escalation

http://cxsecurity.com/issue/WLB-2015080108

+ Trend Micro Deep Discovery 3.7.1096 Authentication Bypass

http://cxsecurity.com/issue/WLB-2015080105

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2873

+ Trend Micro Deep Discovery XSS Vulnerability

http://cxsecurity.com/issue/WLB-2015080104

IEに危険な脆弱性が発覚、「緊急」パッチを定例外でリリース

http://itpro.nikkeibp.co.jp/atcl/news/15/081902668/?ST=security

JVNVU#90416059 Trend Micro Deep Discovery Inspector に複数の脆弱性

http://jvn.jp/vu/JVNVU90416059/

JVNVU#94440136 複数の Apple 製品の脆弱性に対するアップデート

http://jvn.jp/vu/JVNVU94440136/

2015年8月19日水曜日

19日 水曜日、赤口

+ UPDATE: 2015 年 8 月のマイクロソフト セキュリティ情報の概要

https://technet.microsoft.com/ja-jp/library/security/ms15-aug

+ MS15-093 - 緊急 Internet Explorer 用のセキュリティ更新プログラム (3088903)

https://technet.microsoft.com/library/security/MS15-093

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2502

+ RHSA-2015:1640 Moderate: pam security update

https://rhn.redhat.com/errata/RHSA-2015-1640.html

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3238

+ nginx 1.9.4 released

http://nginx.org/en/CHANGES

+ APSB15-20 Security Hotfix Available for LiveCycle Data Services

https://helpx.adobe.com/security/products/livecycleds/apsb15-20.html

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3269

+ CESA-2015:1627 Moderate CentOS 5 glibc Security Update

http://lwn.net/Alerts/654830/

+ CESA-2015:1628 Moderate CentOS 5 mysql55-mysql Security Update

http://lwn.net/Alerts/654831/

+ CESA-2015:1636 Moderate CentOS 6 net-snmp Security Update

http://lwn.net/Alerts/654832/

+ CESA-2015:1636 Moderate CentOS 7 net-snmp Security Update

http://lwn.net/Alerts/654833/

+ CESA-2015:1634 Moderate CentOS 6 sqlite Security Update

http://lwn.net/Alerts/654834/

+ CESA-2015:1635 Moderate CentOS 7 sqlite Security Update

http://lwn.net/Alerts/654835/

+ CESA-2015:1633 Moderate CentOS 6 subversion Security Update

http://lwn.net/Alerts/654836/

+ UPDATE: OpenSSL Alternative Chains Certificate Forgery Vulnerability (July 2015) Affecting Cisco Products

http://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20150710-openssl

+ FreeBSD-SA-15:20.expat Multiple integer overflows in expat (libbsdxml) XML parser

https://www.freebsd.org/security/advisories/FreeBSD-SA-15:20.expat.asc

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-1283

+ Java SE 8u60 released

http://www.oracle.com/technetwork/java/javase/8u60-relnotes-2620227.html

+ VU#248692 Trend Micro Deep Discovery threat appliance contains multiple vulnerabilities

http://www.kb.cert.org/vuls/id/248692

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2872

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2873

JVNDB-2015-000117 複数のアイ・オー・データ製ルータにおける UPnP に関する脆弱性

http://jvndb.jvn.jp/ja/contents/2015/JVNDB-2015-000117.html

Networkキーワード

デップ

DEPとは

Data Execution Prevention

http://itpro.nikkeibp.co.jp/atcl/keyword/14/260922/081400035/?ST=security

記者の眼

企業はマイナンバー狙うサイバーテロに警戒を

http://itpro.nikkeibp.co.jp/atcl/watcher/14/334361/081700346/?ST=security

戸田覚のIT辛口研究所

個人でも完璧に使えるセキュリティカメラ

http://itpro.nikkeibp.co.jp/atcl/column/15/051900125/080600014/?ST=security

中国IT大手の奇虎360、テレビCM投入でセキュリティアプリを国内本格展開

http://itpro.nikkeibp.co.jp/atcl/news/15/081802660/?ST=security

JVNVU#95685556 Cisco Prime Infrastructure に SUID root された実行ファイルが存在する問題

http://jvn.jp/vu/JVNVU95685556/

JVN#17964918 複数のアイ・オー・データ製ルータにおける UPnP に関する脆弱性

http://jvn.jp/jp/JVN17964918/

https://technet.microsoft.com/ja-jp/library/security/ms15-aug

+ MS15-093 - 緊急 Internet Explorer 用のセキュリティ更新プログラム (3088903)

https://technet.microsoft.com/library/security/MS15-093

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2502

+ RHSA-2015:1640 Moderate: pam security update

https://rhn.redhat.com/errata/RHSA-2015-1640.html

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3238

+ nginx 1.9.4 released

http://nginx.org/en/CHANGES

+ APSB15-20 Security Hotfix Available for LiveCycle Data Services

https://helpx.adobe.com/security/products/livecycleds/apsb15-20.html

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3269

+ CESA-2015:1627 Moderate CentOS 5 glibc Security Update

http://lwn.net/Alerts/654830/

+ CESA-2015:1628 Moderate CentOS 5 mysql55-mysql Security Update

http://lwn.net/Alerts/654831/

+ CESA-2015:1636 Moderate CentOS 6 net-snmp Security Update

http://lwn.net/Alerts/654832/

+ CESA-2015:1636 Moderate CentOS 7 net-snmp Security Update

http://lwn.net/Alerts/654833/

+ CESA-2015:1634 Moderate CentOS 6 sqlite Security Update

http://lwn.net/Alerts/654834/

+ CESA-2015:1635 Moderate CentOS 7 sqlite Security Update

http://lwn.net/Alerts/654835/

+ CESA-2015:1633 Moderate CentOS 6 subversion Security Update

http://lwn.net/Alerts/654836/

+ UPDATE: OpenSSL Alternative Chains Certificate Forgery Vulnerability (July 2015) Affecting Cisco Products

http://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20150710-openssl

+ FreeBSD-SA-15:20.expat Multiple integer overflows in expat (libbsdxml) XML parser

https://www.freebsd.org/security/advisories/FreeBSD-SA-15:20.expat.asc

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-1283

+ Java SE 8u60 released

http://www.oracle.com/technetwork/java/javase/8u60-relnotes-2620227.html

+ VU#248692 Trend Micro Deep Discovery threat appliance contains multiple vulnerabilities

http://www.kb.cert.org/vuls/id/248692

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2872

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2873

JVNDB-2015-000117 複数のアイ・オー・データ製ルータにおける UPnP に関する脆弱性

http://jvndb.jvn.jp/ja/contents/2015/JVNDB-2015-000117.html

Networkキーワード

デップ

DEPとは

Data Execution Prevention

http://itpro.nikkeibp.co.jp/atcl/keyword/14/260922/081400035/?ST=security

記者の眼

企業はマイナンバー狙うサイバーテロに警戒を

http://itpro.nikkeibp.co.jp/atcl/watcher/14/334361/081700346/?ST=security

戸田覚のIT辛口研究所

個人でも完璧に使えるセキュリティカメラ

http://itpro.nikkeibp.co.jp/atcl/column/15/051900125/080600014/?ST=security

中国IT大手の奇虎360、テレビCM投入でセキュリティアプリを国内本格展開

http://itpro.nikkeibp.co.jp/atcl/news/15/081802660/?ST=security

JVNVU#95685556 Cisco Prime Infrastructure に SUID root された実行ファイルが存在する問題

http://jvn.jp/vu/JVNVU95685556/

JVN#17964918 複数のアイ・オー・データ製ルータにおける UPnP に関する脆弱性

http://jvn.jp/jp/JVN17964918/

2015年8月18日火曜日

17日 火曜日、大安

+ RHSA-2015:1628 Moderate: mysql55-mysql security update

https://rhn.redhat.com/errata/RHSA-2015-1628.html

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2014-6568

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0374

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0381

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0382

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0391

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0411

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0432

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0433

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0441

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0499

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0501

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0505

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2568

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2571

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2573

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2582

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2620

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2643

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2648

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4737

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4752

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4757

+ RHSA-2015:1627 Moderate: glibc security update

https://rhn.redhat.com/errata/RHSA-2015-1627.html

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2013-7424

+ RHSA-2015:1634 Moderate: sqlite security update

https://rhn.redhat.com/errata/RHSA-2015-1634.html

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3416

+ RHSA-2015:1633 Moderate: subversion security update

https://rhn.redhat.com/errata/RHSA-2015-1633.html

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0248

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0251

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3187

+ RHSA-2015:1636 Moderate: net-snmp security update

https://rhn.redhat.com/errata/RHSA-2015-1636.html

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5621

+ RHSA-2015:1635 Moderate: sqlite security update

https://rhn.redhat.com/errata/RHSA-2015-1635.html

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3414

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3415

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3416

+ CESA-2015:1623 Important CentOS 6 kernel Security Update

http://lwn.net/Alerts/654521/

+ Mozilla Thunderbird 38.2.0 released

https://www.mozilla.org/en-US/thunderbird/38.2.0/releasenotes/

+ Linux kernel 4.1.6, 3.14.51, 3.10.87, 3.2.71 released

https://www.kernel.org/pub/linux/kernel/v4.x/ChangeLog-4.1.6

https://www.kernel.org/pub/linux/kernel/v3.x/ChangeLog-3.14.51

https://www.kernel.org/pub/linux/kernel/v3.x/ChangeLog-3.10.87

https://www.kernel.org/pub/linux/kernel/v3.x/ChangeLog-3.2.71

+ UPDATE: Oracle Solaris Third Party Bulletin - July 2015

http://www.oracle.com/technetwork/topics/security/bulletinjul2015-2511963.html

+ glibc 2.22 released

https://www.sourceware.org/ml/libc-alpha/2015-08/msg00609.html

+ OpenLDAP 2.4.42 released

http://www.openldap.org/software/release/

+ OpenSSH PAM Privilege Separation Bugs Lets Remote Users Gain Elevated Privileges in Certain Cases

http://www.securitytracker.com/id/1033278

+ OpenSSH 6.9p1 Authentication Bypass / Use-After-Free

http://cxsecurity.com/issue/WLB-2015080072

+ Microsoft HTML Help Compiler SEH Based Overflow

http://cxsecurity.com/issue/WLB-2015080086

+ Firefox < 39.03 - pdf.js Same Origin Policy Exploit

http://cxsecurity.com/issue/WLB-2015080081

+ Google Image CSRF Vulnerability & Using it as a Botnet

http://cxsecurity.com/issue/WLB-2015080079

CitusDB 4.1 Released

http://www.postgresql.org/about/news/1606/

[データは語る]国内セキュアコンテンツ/脅威管理製品市場、2019年には2067億円に―IDC

http://itpro.nikkeibp.co.jp/atcl/news/14/110601779/081700274/?ST=security

「Firefox」、追跡も遮断する安全モードをテスト開始

http://itpro.nikkeibp.co.jp/atcl/news/15/081702645/?ST=security

AT&TはNSA監視の協力的パートナー、米メディア報道

http://itpro.nikkeibp.co.jp/atcl/news/15/081702642/?ST=security

チェックしておきたい脆弱性情報<2015.08.17>

http://itpro.nikkeibp.co.jp/atcl/column/14/268561/080800071/?ST=security

VU#300820 Cisco Prime Infrastructure contains SUID root binaries

http://www.kb.cert.org/vuls/id/300820

https://rhn.redhat.com/errata/RHSA-2015-1628.html

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2014-6568

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0374

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0381

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0382

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0391

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0411

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0432

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0433

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0441

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0499

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0501

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0505

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2568

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2571

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2573

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2582

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2620

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2643

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2648

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4737

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4752

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4757

+ RHSA-2015:1627 Moderate: glibc security update

https://rhn.redhat.com/errata/RHSA-2015-1627.html

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2013-7424

+ RHSA-2015:1634 Moderate: sqlite security update

https://rhn.redhat.com/errata/RHSA-2015-1634.html

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3416

+ RHSA-2015:1633 Moderate: subversion security update

https://rhn.redhat.com/errata/RHSA-2015-1633.html

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0248

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0251

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3187

+ RHSA-2015:1636 Moderate: net-snmp security update

https://rhn.redhat.com/errata/RHSA-2015-1636.html

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5621

+ RHSA-2015:1635 Moderate: sqlite security update

https://rhn.redhat.com/errata/RHSA-2015-1635.html

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3414

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3415

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3416

+ CESA-2015:1623 Important CentOS 6 kernel Security Update

http://lwn.net/Alerts/654521/

+ Mozilla Thunderbird 38.2.0 released

https://www.mozilla.org/en-US/thunderbird/38.2.0/releasenotes/

+ Linux kernel 4.1.6, 3.14.51, 3.10.87, 3.2.71 released

https://www.kernel.org/pub/linux/kernel/v4.x/ChangeLog-4.1.6

https://www.kernel.org/pub/linux/kernel/v3.x/ChangeLog-3.14.51

https://www.kernel.org/pub/linux/kernel/v3.x/ChangeLog-3.10.87

https://www.kernel.org/pub/linux/kernel/v3.x/ChangeLog-3.2.71

+ UPDATE: Oracle Solaris Third Party Bulletin - July 2015

http://www.oracle.com/technetwork/topics/security/bulletinjul2015-2511963.html

+ glibc 2.22 released

https://www.sourceware.org/ml/libc-alpha/2015-08/msg00609.html

+ OpenLDAP 2.4.42 released

http://www.openldap.org/software/release/

+ OpenSSH PAM Privilege Separation Bugs Lets Remote Users Gain Elevated Privileges in Certain Cases

http://www.securitytracker.com/id/1033278

+ OpenSSH 6.9p1 Authentication Bypass / Use-After-Free

http://cxsecurity.com/issue/WLB-2015080072

+ Microsoft HTML Help Compiler SEH Based Overflow

http://cxsecurity.com/issue/WLB-2015080086

+ Firefox < 39.03 - pdf.js Same Origin Policy Exploit

http://cxsecurity.com/issue/WLB-2015080081

+ Google Image CSRF Vulnerability & Using it as a Botnet

http://cxsecurity.com/issue/WLB-2015080079

CitusDB 4.1 Released

http://www.postgresql.org/about/news/1606/

[データは語る]国内セキュアコンテンツ/脅威管理製品市場、2019年には2067億円に―IDC

http://itpro.nikkeibp.co.jp/atcl/news/14/110601779/081700274/?ST=security

「Firefox」、追跡も遮断する安全モードをテスト開始

http://itpro.nikkeibp.co.jp/atcl/news/15/081702645/?ST=security

AT&TはNSA監視の協力的パートナー、米メディア報道

http://itpro.nikkeibp.co.jp/atcl/news/15/081702642/?ST=security

チェックしておきたい脆弱性情報<2015.08.17>

http://itpro.nikkeibp.co.jp/atcl/column/14/268561/080800071/?ST=security

VU#300820 Cisco Prime Infrastructure contains SUID root binaries

http://www.kb.cert.org/vuls/id/300820

2015年8月14日金曜日

About the security content of iOS 8.4.1

About the security content of iOS 8.4.1

https://support.apple.com/ja-jp/HT205030

上記 URL の iOS のセキュリティアップデートの翻訳

1) AppleFileConduit

afc のシンボリックリンク機構に欠陥が存在することが原因で、悪意のある afc コマンドがファイルシステムの保護された部分にアクセスすることを許す脆弱性。(CVE-2015-5746)

2) Air Traffic

asset の取り扱いにパスの横断を許す欠陥が存在することが原因で、AirTraffic がファイルシステムの保護された部分にアクセスすることを許す脆弱性。(CVE-2015-5766)

3) Backup

シンボリックリンクのパス検証処理に欠陥が存在することが原因で、悪意のあるアプリケーションがディスクの保護された領域にシンボリックリンクを作成することができる脆弱性。(CVE-2015-5752)

4) bootp

Wi-Fi ネットワークに接続中に iOS が DNAv4 プロトコルを経由して以前にアクセスしたネットワークのブロードキャスト MAC アドレスを保持していることが原因で、悪意のある Wi-Fi ネットワークが装置が以前にアクセスしたネットワークを特定できる脆弱性。(CVE-2015-3778)

5) Certificate UI

ある状況下で装置がロック状態にある間に証明書信頼ダイアログを示すことが原因で、ネットワークの特権を持つ攻撃者がロック画面から信頼されていない証明書を受けつける脆弱性。(CVE-2015-3756)

6) CloudKit

ユーザがサインアウトした時に CloudKit に不一致な状態が存在することが原因で、悪意のあるアプリケーションが以前にサインインしたユーザの iCould のユーザ記録にアクセスできる脆弱性。(CVE-2015-3782)

7) CFPreferences

サードパーティアプリのサンドボックスに欠陥が存在することが原因で、悪意のあるアプリケーションが他のアプリケーションの管理された優先権を読み込むことができる脆弱性。(CVE-2015-3793)

8) Code Signing

特別に細工された実行ファイルにあるサインされたコードにサインされてないコードを追加することを許す欠陥が存在することが原因で、悪意のあるアプリケーションがサインされていないコードを実行できる脆弱性。(CVE-2015-3806)

9) Code Signing

多重階層実行ファイルにあるサインされていないコードの実行を許可するかを評価する方法に欠陥が存在することが原因で、細工された実行ファイルがサインされていない悪意のあるコードの実行を許す脆弱性。(CVE-2015-3803)

10) Code Signing

Mach-O ファイルの取り扱いに検証に関する欠陥が存在することが原因で、ローカルのユーザがサインされていないコードを実行できる脆弱性。(CVE-2015-3802, CVE-2015-3805)

11) CoreMedia Playback

CoreMedia Plaback にメモリ破壊の欠陥が存在することが原因で、悪意のある動画ファイルを閲覧することでアプリケーションが異常終了したり、任意のコードを実行されたりする脆弱性。(CVE-2015-5777, CVE-2015-5778)

12) CoreText

フォントファイルの処理にメモリ破壊の欠陥が存在することが原因で、悪意のあるフォントファイルを処理することでアプリケーションが異常終了したり、任意のコードを実行されたりする脆弱性。(CVE-2015-5755, CVE-2015-5761)

13) DiskImages

不正な DMG イメージを解析する際にメモリ破壊の欠陥が存在することが原因で、悪意のある DMG ファイルを処理することでアプリケーションが異常終了したり、任意のコードを実行されたりする脆弱性。(CVE-2015-3800)

14) FontParser

フォントファイルの処理にメモリ破壊の欠陥が存在することが原因で、悪意のあるフォントファイルを処理することでアプリケーションが異常終了したり、任意のコードを実行されたりする脆弱性。(CVE-2015-3804, CVE-2015-5756, CVE-2015-5775)

15) ImageIO

.tiff ファイルの処理にメモリ破壊の欠陥が存在することが原因で、悪意のある .tiff ファイルを処理することでアプリケーションが異常終了したり、任意のコードを実行されたりする脆弱性。(CVE-2015-5758)

16) ImageIO

ImageIO の PNG イメージの取り扱いに初期化されていないメモリへのアクセスが存在することが原因で、悪意のある Web サイトを閲覧することでプロセスメモリを開示する脆弱性。(CVE-2015-5781)

17) ImageIO

ImageIO の TIFF イメージの取り扱いに初期化されていないメモリへのアクセスが存在することが原因で、悪意のある Web サイトを閲覧することでプロセスメモリを開示する脆弱性。(CVE-2015-5782)

18) IOKit

不正な plist の処理にメモリ破壊の欠陥が存在することが原因で、悪意のある plist を解析することでアプリケーションが異常終了したり、管理者権限で任意のコードを実行されたりする脆弱性。(CVE-2015-2015-3776)

19) IOHIDFamily

IOHIDFamily にバッファフローの欠陥が存在することが原因で、ローカルのユーザが管理者権限で任意のコードを実行できる脆弱性。(CVE-2015-5774)

20) Kernel

カーネルメモリのレイアウトの開示を導く mach_port_space_info インターフェースに欠陥が存在することが原因で、悪意のあるアプリケーションがカーネルメモリのレイアウトを決定できる脆弱性。(CVE-2015-3766)

21) Kernel

IOKit 関数の取り扱いに整数オーバーフローの欠陥が存在することが原因で、悪意のあるアプリケーションが管理者権限で任意のコードを実行できる脆弱性。(CVE-2015-3768)

22) Libc

TRE ライブラリにメモリ破壊の欠陥が存在することが原因で、悪意のある正規表現を処理するが原因で、悪意のある正規表現を処理させることでアプリケーションが異常終了したり、任意のコードを実行されたりする脆弱性。(CVE-2015-3796, CVE-2015-2015-3797, CVE-2015-3798)

23) Libinfo

AF_INET6 ソケットの取り扱いにメモリ破壊の欠陥が存在することが原因で、リモートの攻撃者がアプリケーションを異常終了させたり、任意のコードを実行されたりする脆弱性。(CVE-2015-5776)

24) libpthread

syscall の取り扱いにメモリ破壊の欠陥が存在することが原因で、悪意のあるアプリケーションが管理者権限で任意のコードを実行できる脆弱性。(CVE-2015-5757)

25) libxml2

XML ファイルの解析にメモリ破壊の欠陥が存在することが原因で、悪意のある XML ドキュメントを解析することでユーザ情報の開示に導く脆弱性。(CVE-2015-3807)

26) libxml2

libxml2 の 2.9.2 以前のバージョンに複数の脆弱性が存在することが原因で、リモートの攻撃者にサービス拒否を起こされる脆弱性。(CVE-2012-6685, CVE-2014-0191,CVE-2014-3660)

27) libxpc

不正な XPC メッセージの取り扱いにメモリ破壊の欠陥が存在することが原因で、悪意のあるアプリケーションが管理者権限で任意のコードを実行する脆弱性。(CVE-2015-3795)

28) Location Framework

シンボリックリンクの欠陥が原因で、ローカルのユーザがファイルシステムの保護された部分を変更できる脆弱性。(CVE-2015-3759)

29) MobileInstallation

ユニバーサル提供するプロファイルのアプリのインストール処理に欠陥が存在することが原因で、悪意のあるアプリケーションが他のアプリのための拡張を置き換えることができる脆弱性。(CVE-2015-5770)

30) MSVDX Driver

サービス拒否の欠陥が存在することが原因で、悪意のあるビデオを観賞することでシステムの異常終了を導く脆弱性。(CVE-2015-5769)

31) Office Viewer

XML ファイルの解析に外部エンティティ参照の欠陥が存在することが原因で、悪意のある XML ファイルを解析することでユーザ情報を開示する脆弱性。(CVE-2015-3784)

32) QL Office

オフィスドキュメントの解析にメモリ破壊の欠陥が存在することが原因で、悪意のあるオフィスドキュメントを解析することでシステムが異常終了したり、任意のコードを実行されたりする脆弱性。(CVE-2015-5773)

33) Safari

悪意のある Web サイトが他のサイトを開き、ユーザに問い合わせることなしにユーザの入力を促すことができることが原因で、悪意のある Web サイトを閲覧することで、ユーザ・インターフェースのなりすましができる脆弱性。(CVE-2015-3729)

34) Sandbox_profiles

サードパーティアプリのサンドボックスに欠陥が存在することが原因で、悪意のあるアプリが他のアプリの管理された優先権を読むことができる脆弱性。(CVE-2015-5749)

35) UIKit WebView

WebViews を持つ FaceTime URL の解析に欠陥が存在することが原因で、悪意のあるアプリケーションがユーザ認証なしに FaceTime 呼び出しを開始できる脆弱性。(CVE-2015-3758)

36) WebKit

WebKit に複数のメモリ破壊の欠陥が存在することが原因で、悪意のある Web サイトを閲覧することでシステムが異常終了したり任意のコードを実行されたりする脆弱性。(CVE-2015-3730, CVE-2015-3731, CVE-2015-3732, CVE-2015-3733, CVE-2015-3734, CVE-2015-3735, CVE-2015-3736, CVE-2015-3737, CVE-2015-3738, CVE-2015-3739, CVE-2015-3740, CVE-2015-3741, CVE-2015-3742, CVE-2015-3743, CVE-2015-3744, CVE-2015-3745, CVE-2015-3746, CVE-2015-3747, CVE-2015-3748, CVE-2015-3749)

37) Web

不正な URL へのナビゲートが悪意のある Web サイトに任意の URL を表示することを許すことが原因で、悪意のある Web サイトを閲覧することで、ユーザ・インターフェースのなりすましができる脆弱性。(CVE-2015-3755)

38) WebKit

data:image リソースにリダイレクトされた URL を通してフェッチされたイメージがこっそり脱出されるクロスオリジンを持つことが原因で、悪意のある Web サイトがイメージデータのクロスオリジンをこっそり脱出する脆弱性。(CVE-2015-3753)

39) WebKit

HTTP Strict Transport Security (HSTS) の保有者でない Content Security Policy レポートに欠陥が存在することが原因で、悪意のある Web サイトが HTTP Strict Transport Security 下でオリジンにプレーンテキストの要求を実行できる。(CVE-2015-3750)

40) WebKit

タップのイベントから人口のクリックを生成する方法に欠陥が存在することが原因で、悪意のある Web サイトが他のページの人工的なクリックをタップのイベントから生成する脆弱性。(CVE-5759)

41) WebKit

クッキーに Content Security Policy のレポート要求を加える方法に2つの欠陥があることが原因で、Content Security Policy レポート要求がクッキーをリークできる脆弱性。(CVE-2015-3752)

42) WebKit

Content Secuirity Policy の命令のエレメン検証にネストしているビデオ制御を持つ Web サイトに欠陥が存在することが原因で、画像が Web サイトをロードできる脆弱性。(CVE-2015-3751)

https://support.apple.com/ja-jp/HT205030

上記 URL の iOS のセキュリティアップデートの翻訳

1) AppleFileConduit

afc のシンボリックリンク機構に欠陥が存在することが原因で、悪意のある afc コマンドがファイルシステムの保護された部分にアクセスすることを許す脆弱性。(CVE-2015-5746)

2) Air Traffic

asset の取り扱いにパスの横断を許す欠陥が存在することが原因で、AirTraffic がファイルシステムの保護された部分にアクセスすることを許す脆弱性。(CVE-2015-5766)

3) Backup

シンボリックリンクのパス検証処理に欠陥が存在することが原因で、悪意のあるアプリケーションがディスクの保護された領域にシンボリックリンクを作成することができる脆弱性。(CVE-2015-5752)

4) bootp

Wi-Fi ネットワークに接続中に iOS が DNAv4 プロトコルを経由して以前にアクセスしたネットワークのブロードキャスト MAC アドレスを保持していることが原因で、悪意のある Wi-Fi ネットワークが装置が以前にアクセスしたネットワークを特定できる脆弱性。(CVE-2015-3778)

5) Certificate UI

ある状況下で装置がロック状態にある間に証明書信頼ダイアログを示すことが原因で、ネットワークの特権を持つ攻撃者がロック画面から信頼されていない証明書を受けつける脆弱性。(CVE-2015-3756)

6) CloudKit

ユーザがサインアウトした時に CloudKit に不一致な状態が存在することが原因で、悪意のあるアプリケーションが以前にサインインしたユーザの iCould のユーザ記録にアクセスできる脆弱性。(CVE-2015-3782)

7) CFPreferences

サードパーティアプリのサンドボックスに欠陥が存在することが原因で、悪意のあるアプリケーションが他のアプリケーションの管理された優先権を読み込むことができる脆弱性。(CVE-2015-3793)

8) Code Signing

特別に細工された実行ファイルにあるサインされたコードにサインされてないコードを追加することを許す欠陥が存在することが原因で、悪意のあるアプリケーションがサインされていないコードを実行できる脆弱性。(CVE-2015-3806)

9) Code Signing

多重階層実行ファイルにあるサインされていないコードの実行を許可するかを評価する方法に欠陥が存在することが原因で、細工された実行ファイルがサインされていない悪意のあるコードの実行を許す脆弱性。(CVE-2015-3803)

10) Code Signing

Mach-O ファイルの取り扱いに検証に関する欠陥が存在することが原因で、ローカルのユーザがサインされていないコードを実行できる脆弱性。(CVE-2015-3802, CVE-2015-3805)

11) CoreMedia Playback

CoreMedia Plaback にメモリ破壊の欠陥が存在することが原因で、悪意のある動画ファイルを閲覧することでアプリケーションが異常終了したり、任意のコードを実行されたりする脆弱性。(CVE-2015-5777, CVE-2015-5778)

12) CoreText

フォントファイルの処理にメモリ破壊の欠陥が存在することが原因で、悪意のあるフォントファイルを処理することでアプリケーションが異常終了したり、任意のコードを実行されたりする脆弱性。(CVE-2015-5755, CVE-2015-5761)

13) DiskImages

不正な DMG イメージを解析する際にメモリ破壊の欠陥が存在することが原因で、悪意のある DMG ファイルを処理することでアプリケーションが異常終了したり、任意のコードを実行されたりする脆弱性。(CVE-2015-3800)

14) FontParser

フォントファイルの処理にメモリ破壊の欠陥が存在することが原因で、悪意のあるフォントファイルを処理することでアプリケーションが異常終了したり、任意のコードを実行されたりする脆弱性。(CVE-2015-3804, CVE-2015-5756, CVE-2015-5775)

15) ImageIO

.tiff ファイルの処理にメモリ破壊の欠陥が存在することが原因で、悪意のある .tiff ファイルを処理することでアプリケーションが異常終了したり、任意のコードを実行されたりする脆弱性。(CVE-2015-5758)

16) ImageIO

ImageIO の PNG イメージの取り扱いに初期化されていないメモリへのアクセスが存在することが原因で、悪意のある Web サイトを閲覧することでプロセスメモリを開示する脆弱性。(CVE-2015-5781)

17) ImageIO

ImageIO の TIFF イメージの取り扱いに初期化されていないメモリへのアクセスが存在することが原因で、悪意のある Web サイトを閲覧することでプロセスメモリを開示する脆弱性。(CVE-2015-5782)

18) IOKit

不正な plist の処理にメモリ破壊の欠陥が存在することが原因で、悪意のある plist を解析することでアプリケーションが異常終了したり、管理者権限で任意のコードを実行されたりする脆弱性。(CVE-2015-2015-3776)

19) IOHIDFamily

IOHIDFamily にバッファフローの欠陥が存在することが原因で、ローカルのユーザが管理者権限で任意のコードを実行できる脆弱性。(CVE-2015-5774)

20) Kernel

カーネルメモリのレイアウトの開示を導く mach_port_space_info インターフェースに欠陥が存在することが原因で、悪意のあるアプリケーションがカーネルメモリのレイアウトを決定できる脆弱性。(CVE-2015-3766)

21) Kernel

IOKit 関数の取り扱いに整数オーバーフローの欠陥が存在することが原因で、悪意のあるアプリケーションが管理者権限で任意のコードを実行できる脆弱性。(CVE-2015-3768)

22) Libc

TRE ライブラリにメモリ破壊の欠陥が存在することが原因で、悪意のある正規表現を処理するが原因で、悪意のある正規表現を処理させることでアプリケーションが異常終了したり、任意のコードを実行されたりする脆弱性。(CVE-2015-3796, CVE-2015-2015-3797, CVE-2015-3798)

23) Libinfo

AF_INET6 ソケットの取り扱いにメモリ破壊の欠陥が存在することが原因で、リモートの攻撃者がアプリケーションを異常終了させたり、任意のコードを実行されたりする脆弱性。(CVE-2015-5776)

24) libpthread

syscall の取り扱いにメモリ破壊の欠陥が存在することが原因で、悪意のあるアプリケーションが管理者権限で任意のコードを実行できる脆弱性。(CVE-2015-5757)

25) libxml2

XML ファイルの解析にメモリ破壊の欠陥が存在することが原因で、悪意のある XML ドキュメントを解析することでユーザ情報の開示に導く脆弱性。(CVE-2015-3807)

26) libxml2

libxml2 の 2.9.2 以前のバージョンに複数の脆弱性が存在することが原因で、リモートの攻撃者にサービス拒否を起こされる脆弱性。(CVE-2012-6685, CVE-2014-0191,CVE-2014-3660)

27) libxpc

不正な XPC メッセージの取り扱いにメモリ破壊の欠陥が存在することが原因で、悪意のあるアプリケーションが管理者権限で任意のコードを実行する脆弱性。(CVE-2015-3795)

28) Location Framework

シンボリックリンクの欠陥が原因で、ローカルのユーザがファイルシステムの保護された部分を変更できる脆弱性。(CVE-2015-3759)

29) MobileInstallation

ユニバーサル提供するプロファイルのアプリのインストール処理に欠陥が存在することが原因で、悪意のあるアプリケーションが他のアプリのための拡張を置き換えることができる脆弱性。(CVE-2015-5770)

30) MSVDX Driver

サービス拒否の欠陥が存在することが原因で、悪意のあるビデオを観賞することでシステムの異常終了を導く脆弱性。(CVE-2015-5769)

31) Office Viewer

XML ファイルの解析に外部エンティティ参照の欠陥が存在することが原因で、悪意のある XML ファイルを解析することでユーザ情報を開示する脆弱性。(CVE-2015-3784)

32) QL Office

オフィスドキュメントの解析にメモリ破壊の欠陥が存在することが原因で、悪意のあるオフィスドキュメントを解析することでシステムが異常終了したり、任意のコードを実行されたりする脆弱性。(CVE-2015-5773)

33) Safari

悪意のある Web サイトが他のサイトを開き、ユーザに問い合わせることなしにユーザの入力を促すことができることが原因で、悪意のある Web サイトを閲覧することで、ユーザ・インターフェースのなりすましができる脆弱性。(CVE-2015-3729)

34) Sandbox_profiles

サードパーティアプリのサンドボックスに欠陥が存在することが原因で、悪意のあるアプリが他のアプリの管理された優先権を読むことができる脆弱性。(CVE-2015-5749)

35) UIKit WebView

WebViews を持つ FaceTime URL の解析に欠陥が存在することが原因で、悪意のあるアプリケーションがユーザ認証なしに FaceTime 呼び出しを開始できる脆弱性。(CVE-2015-3758)

36) WebKit

WebKit に複数のメモリ破壊の欠陥が存在することが原因で、悪意のある Web サイトを閲覧することでシステムが異常終了したり任意のコードを実行されたりする脆弱性。(CVE-2015-3730, CVE-2015-3731, CVE-2015-3732, CVE-2015-3733, CVE-2015-3734, CVE-2015-3735, CVE-2015-3736, CVE-2015-3737, CVE-2015-3738, CVE-2015-3739, CVE-2015-3740, CVE-2015-3741, CVE-2015-3742, CVE-2015-3743, CVE-2015-3744, CVE-2015-3745, CVE-2015-3746, CVE-2015-3747, CVE-2015-3748, CVE-2015-3749)

37) Web

不正な URL へのナビゲートが悪意のある Web サイトに任意の URL を表示することを許すことが原因で、悪意のある Web サイトを閲覧することで、ユーザ・インターフェースのなりすましができる脆弱性。(CVE-2015-3755)

38) WebKit

data:image リソースにリダイレクトされた URL を通してフェッチされたイメージがこっそり脱出されるクロスオリジンを持つことが原因で、悪意のある Web サイトがイメージデータのクロスオリジンをこっそり脱出する脆弱性。(CVE-2015-3753)

39) WebKit

HTTP Strict Transport Security (HSTS) の保有者でない Content Security Policy レポートに欠陥が存在することが原因で、悪意のある Web サイトが HTTP Strict Transport Security 下でオリジンにプレーンテキストの要求を実行できる。(CVE-2015-3750)

40) WebKit

タップのイベントから人口のクリックを生成する方法に欠陥が存在することが原因で、悪意のある Web サイトが他のページの人工的なクリックをタップのイベントから生成する脆弱性。(CVE-5759)

41) WebKit

クッキーに Content Security Policy のレポート要求を加える方法に2つの欠陥があることが原因で、Content Security Policy レポート要求がクッキーをリークできる脆弱性。(CVE-2015-3752)

42) WebKit

Content Secuirity Policy の命令のエレメン検証にネストしているビデオ制御を持つ Web サイトに欠陥が存在することが原因で、画像が Web サイトをロードできる脆弱性。(CVE-2015-3751)

14日 金曜日、先勝

+ RHSA-2015:1623 Important: kernel security and bug fix update

https://rhn.redhat.com/errata/RHSA-2015-1623.html

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5364

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5366

+ About the security content of OS X Server v4.1.5

https://support.apple.com/ja-jp/HT205032

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5477

+ About the security content of iOS 8.4.1

https://support.apple.com/ja-jp/HT205030

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5746

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5766

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5752

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3778

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3756

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3782

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3793

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3806

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3803

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3802

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3805

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5777

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5778

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5755

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5761

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3800

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3804

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5756

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5775

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5758

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5781

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5782

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3776

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5774

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3766

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3768

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3796

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3797

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3798

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5776

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5757

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3807

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2012-6685

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2014-0191

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2014-3660

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3795

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3759

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5770

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5769

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3784

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5773

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3729

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3763

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5749

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3758

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3730

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3731

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3732

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3733

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3734

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3735

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3736

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3737

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3738

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3739

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3740

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3741

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3742

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3743

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3744

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3745

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3746

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3747

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3748

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3749

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3755

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3753

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3750

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5759

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3752

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3751

+ About the security content of OS X Yosemite v10.10.5 and Security Update 2015-006

https://support.apple.com/ja-jp/HT205031

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2014-3581

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2014-3583

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2014-8109

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0228

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0253

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3183

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3185

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2783

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2787

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3307

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3329

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3330

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4021

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4022

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4024

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4025

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4026

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4147

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-4148

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3799

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5768

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3779

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3780

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3786

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3787

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3777

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3778

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3782

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5777

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5778

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5761

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5755

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2014-3613

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2014-3620

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2014-3707

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2014-8150

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2014-8151

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3143

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3144

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3145

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3148

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3153

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5750

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3757

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3774

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3800

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3760

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3804

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5775

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5756

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2009-5044

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2009-5078

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5758

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5781

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5782

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5784

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5754

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3769

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3771

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3772

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3770

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5783

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5774

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3766

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3768

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5747

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5748

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3806

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3803

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3802

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3805

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3776

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3761

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3796

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3797

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3798

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5776

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5757

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2012-6685

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2014-0191

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2014-3660

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3807

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3795

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2014-7844

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3764

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5763

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5600

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-1788

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-1789

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-1790

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-1791

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-1792

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2013-7422

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2014-0067

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2014-8161

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0241

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0242

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0243

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-0244

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2013-7040

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2013-7338

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2014-1912

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2014-7185

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2014-9365

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5773

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3784

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5771

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3781

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3772

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3779

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5753

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5779

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3765

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3788

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3789

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3790

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3791

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3792

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5751

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5772

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3783

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3775

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3773

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3794

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2013-1775

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2013-1776

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2013-2776

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2013-2777

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2014-0106

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2014-9680

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2014-8767

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2014-8769

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2014-9140

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3762

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3767

+ About the security content of Safari 8.0.8, Safari 7.1.8, and Safari 6.2.8

https://support.apple.com/ja-jp/HT205033

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3729

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3730

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3731

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3732

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3733

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3734

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3735

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3736

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3737

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3738

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3739

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3740

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3741

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3742

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3743

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3744

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3745

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3746

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3747

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3748

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3749

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3750

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3751

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3752

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3753

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3754

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3755

+ Mozilla Firefox 40.0.2 released

https://www.mozilla.org/en-US/firefox/40.0.2/releasenotes/

+ UPDATE: OpenSSL Alternative Chains Certificate Forgery Vulnerability (July 2015) Affecting Cisco Products

http://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-20150710-openssl

+ FreeBSD 10.2-RELEASE is now available

https://www.freebsd.org/releases/10.2R/relnotes.html

+ Wireshark Dissector Bugs Lets Remote Users Cause the Target Service to Crash

http://www.securitytracker.com/id/1033272

+ Microsoft Internet Explorer CTreeNode::GetCascadedLang Use-After-Free

http://cxsecurity.com/issue/WLB-2015080069

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-2444

マイナンバー見据え専門人材組織化で自治体のサイバー攻撃対策支援、総務省

http://itpro.nikkeibp.co.jp/atcl/news/15/081202638/?ST=security

https://rhn.redhat.com/errata/RHSA-2015-1623.html

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5364

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5366

+ About the security content of OS X Server v4.1.5

https://support.apple.com/ja-jp/HT205032

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5477

+ About the security content of iOS 8.4.1

https://support.apple.com/ja-jp/HT205030

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5746

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5766

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5752

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3778

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3756

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3782

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3793

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3806

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3803

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3802

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3805

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5777

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5778

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5755

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5761

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3800

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3804

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5756

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5775

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5758

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5781

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5782

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3776

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5774

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3766

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3768

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3796

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3797

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3798

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5776

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5757

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3807

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2012-6685

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2014-0191

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2014-3660

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3795

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3759

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5770

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5769

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3784

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5773

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3729

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3763

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-5749

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2015-3758